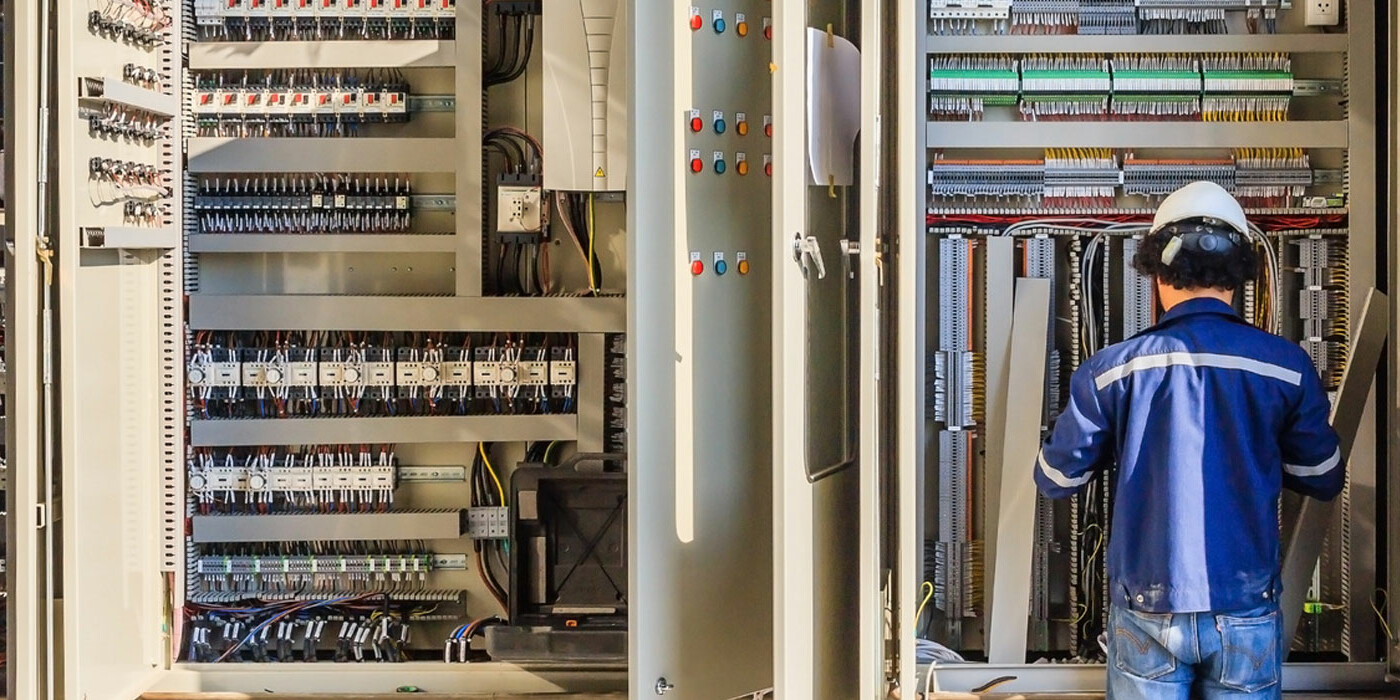

PROTEGGI IL TUO POWER DAGLI ATTACCHI ESTERNI

iPro: controlla i settaggi di sicurezza e

filtra gli accessi esterni verso il sistema Power

iPro è la soluzione made in Sisthema per elevare i livelli di sicurezza del tuo Power che verifica la corretta configurazione del sistema e lo protegge da accessi esterni indesiderati.

Il sistema Power è dotato di una infrastruttura di base molto sicura, da sempre impermeabile ai virus, al contrario di altri sistemi operativi presenti sul mercato. Posto dietro un firewall, le possibilità di entrare in un sistema IBM i sono estremamente basse. Purtroppo, in tempi recenti, gli hacker hanno acquisito le competenze di forzare i PC utenti interni all’azienda per attaccare i sistemi compresi nella rete e presentarsi con credenziali rubate valide da una postazione interna alla rete aziendale.

Per questi motivi, oggi, anche per gli utenti interni al perimetro aziendale, è necessario agire sul sistema Power per disciplinare le possibilità di accesso, stabilendo regole in termini di:

- oggetti da poter leggere o scrivere;

- orari in cui è permesso farlo. Gli orari sono importanti perché spesso gli hackers utilizzano i fine settimana o le notti per eseguire le loro azioni su sistemi non presidiati.

DALLE PAROLE AI FATTI

Come ti aiutiamo con la soluzione iPro

Controlliamo la qualità dei settaggi di sicurezza (valori di sistema, profili utente, descrizioni lavori, ecc.).

Valori di sistema

All’interno dei valori di sistema ce ne sono diversi che hanno impatto sulla sicurezza e riservatezza. Tali valori vengono elencati e viene controllato che rientrino nelle buone pratiche suggerite da IBM.

Utenti

Per ogni utente vengono controllate diverse impostazioni, ad esempio l’utente non deve avere una password uguale al nome profilo, non deve avere autorizzazioni speciali, non deve aver accesso alla riga comandi, deve avere una password complessa e modificata nel tempo, ecc. Vengono individuati i profili che non vengono più utilizzati.

Descrizioni lavoro

Per ogni descrizione lavoro viene controllata la relativa autorizzazione degli utenti al suo utilizzo, allo scopo di alzare la propria autorità operativa. Questa possibilità può essere usata per forzare l’accesso privilegiato al sistema.

Programmi

Per ogni programma viene controllata l’autorizzazione adottata, che può essere usata per alzare la propria autorità operativa. Questa possibilità può essere usata per forzare l’accesso privilegiato al sistema.

Filtriamo gli accessi esterni verso il sistema Power agendo sulle EXIT di sistema.

Intervenire sulle EXIT di sistema permette di avere un controllo granulare e selettivo sugli accessi che quotidianamente vengo richiesti verso il database ed i programmi del sistema. Tutti gli accessi verso il sistema Power vengono controllati e viene accordato l’accesso se permesso dalle regole di iPro. Questo vale per l’accesso al database, ai comandi remoti, all’FTP, all’accesso al file system integrato, ecc.

Quali sono i vantaggi?

Protezione da qualsiasi accesso non autorizzato

Soluzione semplice da usare grazie ad un’architettura di sicurezza a più livelli

Procedure guidate intuitive

Regole efficaci basate sui dati raccolti in fase di osservazione

L'ERP italiano per eccellenzaPanthera: completo e versatile

Governi in un'unica suite tutti i processi aziendali.

Oppure guarda i dettagli delle nostre soluzioni IBM Power e modernizzazione

Webgate400

Innovazione e accessibilità per applicazioni RPG web, mobile e multidispositivo

HA e Virtualizzazione

Servizi sistemistici a valore

per il tuo IBM Power

Short headline

Compila il form per scaricare il file